Era apenas uma tarde de sábado chuvosa quando peguei o celular para ver stories no Instagram. Não demorou muito para eu dar de cara com o anúncio de alguns eletrônicos à venda no perfil de um conhecido . Mas o sonho virou um pesadelo em instantes: mesmo após me certificar de que estava realmente fazendo um Pix para uma conta da pessoa, descobri que caí em um golpe .

Pois é, nunca imaginei que esse dia chegaria, mas aconteceu. Afinal, quantas vezes não ouvimos falar de tentativas de golpes pela internet que usam o Pix como intermediário? Em janeiro, por exemplo, a Kaspersky alertou sobre uma fraude que usa a plataforma e a identidade da Netflix para roubar dinheiro.

Entre no canal do Brasil Econômico no Telegram e fique por dentro de todas as notícias do dia. Siga também o perfil geral do Portal iG

E não para por aí. Nas redes sociais, há diversos casos de contas falsas para roubar dinheiro com a ferramenta. Já teve até o uso de transferências falsas como isca para saquear as vítimas.

Diante de tantos relatos, me blindei. No entanto, sempre que uma estratégia vem à tona, outras táticas para fraudes surgem. E, agora, os criminosos estão fazendo portabilidade numérica para invadir as redes sociais das vítimas e estão abrindo contas bancárias no nome de terceiros para roubar dinheiro com o Pix.

Criminosos invadem redes sociais para dar golpes do Pix

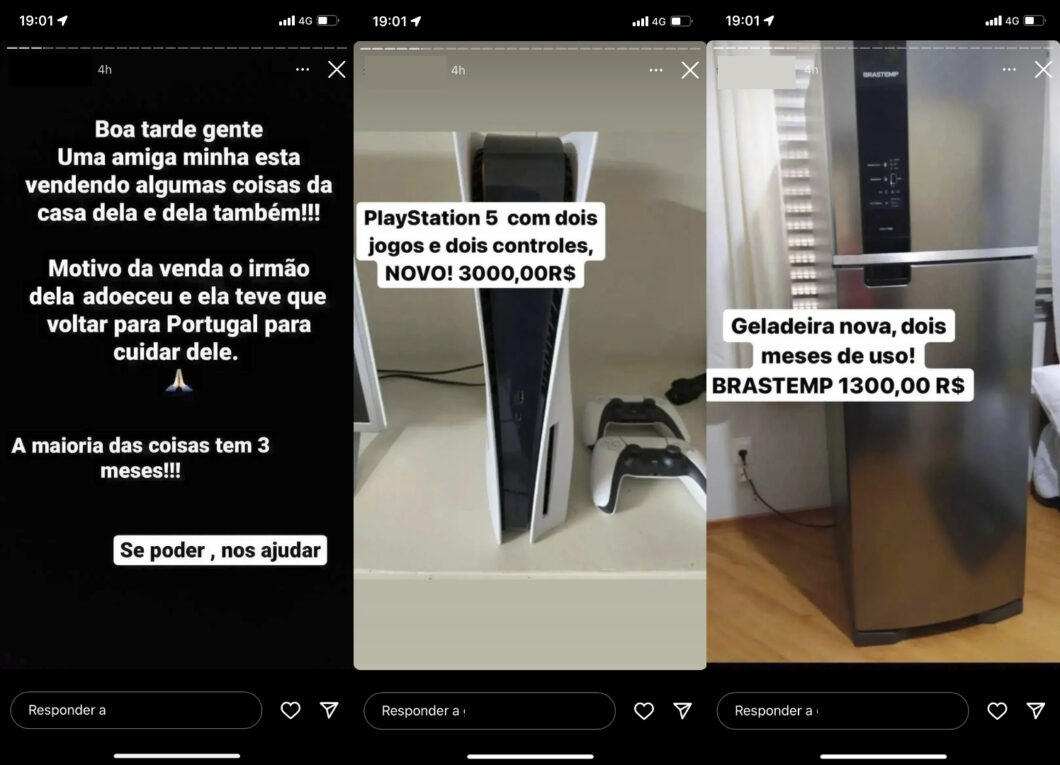

Esta situação aconteceu no começo de abril. Ao acessar o perfil do Instagram de uma pessoa conhecida, dei de cara com um story afirmando que "uma amiga" estava vendendo algumas coisas de sua casa. O motivo? Uma viagem de retorno a Portugal depois que o irmão dela adoeceu.

As publicações seguintes traziam alguns produtos, como um iPhone 12, PlayStation 5, Nintendo Switch, Apple Watch, entre outros itens. Após observar as publicações, entrei em contato diretamente com a pessoa pelo WhatsApp, por um número que já estava anotado na agenda, para obter mais informações. E a história foi confirmada: os itens estavam realmente à venda.

Obviamente, bateu uma desconfiança. Especialmente pelo preço e quando fui informado que não era possível encontrá-lo na hora. Ainda assim, prossegui com a negociação para ter certeza e recebi um e-mail com o nome da vítima de estelionato para ser usado como chave na transferência. E foi aí que veio o pulo do gato: a conta estava, de fato, no nome da pessoa que teve o perfil invadido pelos criminosos .

A partir disso, não tive dúvidas e fiz o Pix. Mas logo em seguida descobri que se tratava de uma fraude.

Mas como os golpistas conseguiram tudo isso?

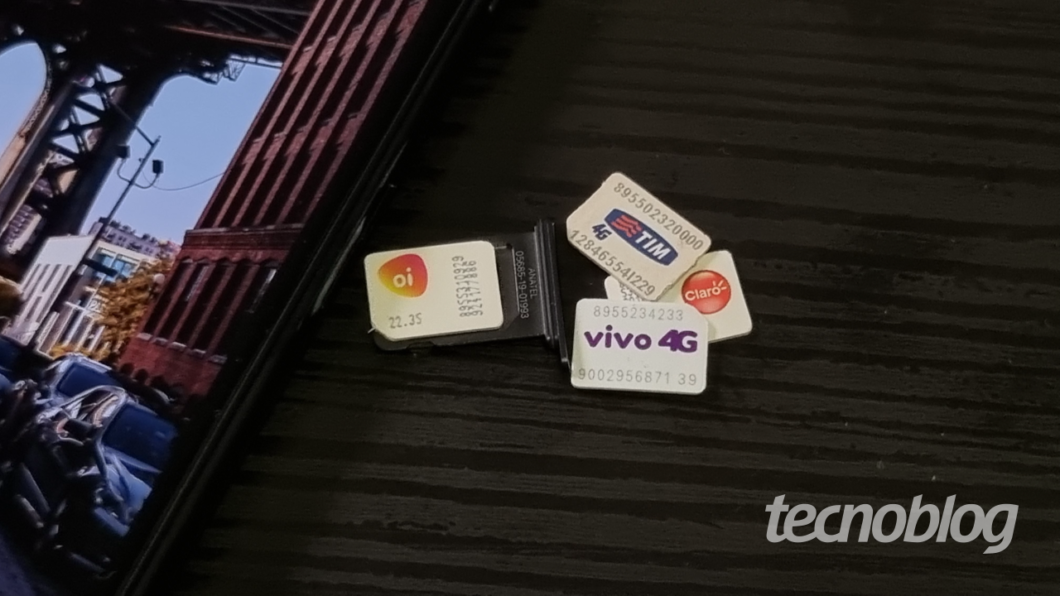

A invasão aconteceu no perfil do influencer Gibrair Filho. Ao Tecnoblog , ele contou que o seu celular foi furtado durante o Carnaval, no Rio de Janeiro (RJ). Mas, algumas semanas depois, ele teve as suas contas acessadas pelos fraudadores assim que fizeram portabilidade da sua linha da Vivo para a Claro.

"Na época, recebi duas mensagens sobre portabilidade, mas não cliquei em nada, pois pensei que era algum golpe. Depois descobri que mudaram a minha linha para a Claro", relatou. "Só descobri isso depois de ficar sem sinal e ir em uma loja da Vivo".

Após ter acesso à linha telefônica, os criminosos não perderam tempo. O influencer afirmou que primeiro invadiram o seu WhatsApp e depois acessaram o seu Instagram , que possui mais de 35 mil seguidores. Os golpistas também tentaram invadir os seus e-mails, mas Gibrair conseguiu alterar as senhas a tempo.

O influencer não foi o único a encarar um pedido portabilidade não solicitado. No fim de abril, o professor Diogo Cortiz reportou em seu perfil do Twitter que quase roubaram o seu número de celular. "Consegui cancelar a transferência", disse. "Aparentemente essa é uma estratégia adotada para roubarem o número de celulares: pedir a portabilidade para outro chip".

Cortiz ainda relatou que, aparentemente, os golpistas queriam acessar a sua conta do Instagram. Mas um amigo do professor não teve a mesma sorte: "aconteceu o mesmo com um professor da PUC amigo meu e conseguiram acesso à conta de banco dele, gerar cartão on-line e foi o caos", relatou. "Ou seja, tem dedo de gente de dentro das operadoras e bancos!"

Da portabilidade às contas de banco

O amigo do professor não foi o único que teve problemas envolvendo instituições financeiras. No caso do influencer Gibrair Filho, os criminosos também abriram contas bancárias em seu nome no Dotz . A empresa é identificada no extrato como "Dotz" e "Companhia Global de Soluções e Serviços de Pagamento".

E, de fato, este foi o ponto fora da curva que fez as vítimas confiarem no golpe. Geralmente, os criminosos usam contas de desconhecidos para roubar o dinheiro por redes sociais. Por exemplo, se o meu WhatsApp for clonado, em vez de ter uma chave do Pix direcionada a uma conta com o meu nome e sobrenome, os golpistas usariam um cadastro com o titular "João da Silva".

No caso do Gibrair, os criminosos abriram uma conta do Dotz com os seus dados pessoais para receber as transferências. Não à toa, ao digitar a chave do Pix no meu aplicativo do Itaú, aparecia o nome completo do influencer. Ou seja, era como se eu estivesse realmente fazendo a transferência para ele, e não para outra pessoa .

E não é à toa que esta preocupação gira em torno dos bancos. Ao Tecnoblog , a Federação Brasileira de Bancos (Febraban) afirmou que os bancos associados mantêm equipes que atuam exclusivamente no combate à fraude documental. Também existem algumas ações para evitá-las, como a análise dos documentos, assinatura, foto, entre outros fatores.

A Febraban ainda firmou uma parceria com o Serpro (Serviço Federal de Processamento de Dados) para otimizar a verificação de informações e evitar fraudes. "Estes serviços de conferência de documentação e biometria são fundamentais para manter a segurança do sistema e conferem tranquilidade à população", afirmaram. Mas nem todas as instituições financeiras são associadas à federação, como é o caso do Dotz, de acordo com uma lista da entidade.

Fiz o Pix e caí no golpe. E agora, o que eu faço?

Mas o que deve ser feito ao cair em um golpe desses? Bem, depois de todo esse imbróglio, conversei com Fernanda Miranda, advogada especialista em Contencioso Digital do escritório Assis e Mendes Advogados, para conhecer os próximos passos.

No caso das vítimas que transferiram o dinheiro aos criminosos , ela explicou que a pessoa deve procurar o banco para suspender ou bloquear o valor remetido. Também é importante registrar um boletim de ocorrência, especialmente se você compartilhou documentos pessoais. Afinal, isto pode ajudar a evitar que a sua identidade seja utilizada em um novo golpe.

A advogada também relembrou que os bancos devem utilizar os mecanismos facilitadores de bloqueio e eventual devolução dos recursos, conforme determinado pelo Banco Central (BC). "Mas claro que há a questão da comprovação da fraude, o que vai ser analisado pelo banco", disse.

No meu caso, minutos após a transferência, notifiquei o Itaú sobre a fraude. A instituição abriu uma ocorrência, mas, após a análise, fui informado que "não foi possível preservar o valor transferido a tempo". Já o Dotz orientou a entrar em contato com a minha instituição financeira "para verificar a possibilidade de devolução de valores".

Em relação às ações judiciais, as instituições podem sim ser responsabilizadas. Mas cada caso é um caso.

Miranda destacou duas situações. No primeiro cenário, se a conta utilizada no golpe for aberta pelo estelionatário em nome das vítimas , provavelmente as instituições financeiras serão responsabilizadas pela abertura de conta irregular. "Neste caso há evidente falha na prestação dos serviços (não checou a autenticidade da identidade e etc)", afirmou.

O segundo cenário é quando a vítima cai em um golpe no qual ela deliberadamente transfere o dinheiro para uma conta de terceiros ou laranja . "A maioria dos juízes vem entendendo que a instituição só será responsável se for comprovada a sua culpa na abertura da conta corrente administrada pelo criminoso para praticar fraudes", explicou.

Invadiram as minhas contas. E agora, o que eu faço?

E se os perfis foram invadidos para aplicar fraudes , o que fazer? Neste caso, a advogada explica que o primeiro passo é comunicar seus contatos para que nenhum deles seja vítima do fraudador. Em seguida, é preciso iniciar os procedimentos para recuperar o acesso à conta e registrar um boletim de ocorrência.

A recuperação das contas do Instagram e WhatsApp pode ser feitas com o auxílio das próprias redes sociais, como será explicado mais abaixo. Mas a advogada alerta que, caso o usuário não consiga reaver o acesso aos perfis, existe um plano B.

"Se ainda assim não conseguir a recuperação da conta, a alternativa é enviar uma notificação extrajudicial à empresa responsável pela rede social ou ingressar com uma ação judicial para obter uma ordem de recuperação das contas", explicou.

Fernanda Miranda também explicou que as operadoras podem ser responsabilizadas no caso da portabilidade. Isto acontece pois o celular da vítima foi clonado para que outra pessoa fazer uso dele de forma indevida. A resolução de número 460/2007 da Anatel, que regulamenta o Processo de Portabilidade, também traz um artigo que trata sobre o assunto:

"Art. 10. Constituem direitos do usuário, além dos já previstos nos regulamentos específicos de cada serviço:

(…)

V - obter reparação pelos danos causados pela violação dos seus direitos, em especial quanto ao direito à Portabilidade."

O mesmo pode ser dito à instituição financeira que permitiu a abertura da conta sem a permissão do titular:

"Havendo comprovação da culpa ou conhecimento da instituição financeira ao proceder a abertura de conta corrente para o estelionatário praticar fraudes ou permitir a utilização de documentos falsos ou de terceiros – sem autorização e confirmação da autenticidade –, é possível atribuir responsabilidade à instituição financeira", disse a advogada.

Como eu devo me proteger para impedir novas invasões?

É claro que uma situação como essas assusta bastante. Mas você pode tomar algumas medidas preventivas para evitar que as suas contas de redes sociais sejam invadidas . Afinal, segundo o especialista em segurança digital da ESET, Daniel Barbosa, golpes de sequestro de contas são cada vez mais comuns.

"Contas de aplicativos de redes sociais ou de apps de comunicação são valiosíssimas", complementou. "Com elas os criminosos conseguem um grau de legitimidade para certos tipos de golpe que não conseguiriam de outras formas, mesmo eles sabendo que essa legitimidade nem sempre é necessária".

A primeira dica é a mesma de sempre: ativar a autenticação em duas etapas . "Com o múltiplo fator de autenticação, mesmo que o criminoso tenha informações para tentar acessar o aplicativo, ele não conseguirá devido ao uso desse recurso", afirmou Barbosa.

O especialista, porém, faz uma ressalva em relação às opções vinculadas ao telefone. Ele explica que, se o criminoso clonar a linha da vítima, o SMS de validação será enviado ao golpista de alguma forma. "Por isso, sempre que possível utilize recursos de autenticação em duas camadas tão robustos quanto possível", afirmou.

Ao Tecnoblog , o Instagram e WhatsApp também recomendaram o uso da autenticação em duas etapas para proteger as contas. Mas, no caso da rede social de fotos e vídeos, a plataforma da Meta orientou o uso de aplicativos de terceiros para receber os códigos de acesso , como o 1Password e Google Authenticator. Cabe ressaltar que os tokens nunca devem ser compartilhados com outras pessoas .

Infelizmente, não há muitos elementos para impedir que criminosos solicitem a portabilidade sem a sua permissão , mas você pode evitar de ser a próxima vítima de fraudes de SIM Swap. Mas, caso receba um aviso, entre em contato com a sua operadora imediatamente. Assim, será possível confirmar a informação e até cancelá-la.

Também é importante proteger o seu celular. Lembre-se de sempre utilizar senhas fortes para evitar acessos indevidos. Outra sugestão é ativar a proteção por PIN do chip da operadora para impedir que o cartão SIM seja colocado em outro dispositivo para ser usado pelos criminosos.

Você também pode verificar o seu WhatsApp foi clonado e seguir algumas orientações para evitar cair em golpes no mensageiro. Além disso, existem algumas dicas para proteger a sua conta do Instagram e para evitar que seu Facebook seja invadido.

O que dizem os citados?

O Tecnoblog entrou em contato com as empresas citadas na matéria. Confira os posicionamentos e as considerações das respostas a seguir:

Dotz

A Dotz não explicou como os criminosos abriram uma conta no nome de outra pessoa em sua plataforma. Em nota, a empresa disse ao Tecnoblog que "está sempre investindo em processos e tecnologias antifraude e de segurança". A instituição financeira ainda afirmou que o assunto é uma das suas "prioridades".

De fato, esta é a prioridade de muitas empresas, especialmente aquelas que trabalham no sistema financeiro. Além disso, ao entrar na minha conta criada por volta de 2014 e sem uso desde então, a plataforma realmente solicitou o envio dos meus documentos. No entanto, é importante reconhecer que falhas acontecem, apesar dos investimentos para aprimorar a segurança.

"Informações adicionais sobre as políticas da empresa podem ser consultadas no site", complementaram na nota enviada nesta quarta-feira (18).

Instagram e WhatsApp

A Meta recomendou o uso da Autenticação de Dois Fatores e Solicitações de Login para barrar invasões de contas do Instagram . A Central de Ajuda também oferece caminhos para auxiliar na recuperação da conta em caso de invasão. Além disso, a rede social orientou os usuários a denunciar publicações e contas que considerarem suspeitas.

Esta dica vale para qualquer serviço disponível na internet. Afinal, só a senha não é garantia de segurança. No entanto, é importante utilizar aplicativos de terceiros para a autenticação em duas etapas, como orientado anteriormente. Assim, mesmo que a linha telefônica seja invadida, os criminosos terão mais dificuldade para acessar a conta do Instagram.

O WhatsApp seguiu na mesma linha. Segundo o mensageiro da Meta, os Termos de Serviço e a Política de Privacidade não permitem que o app seja usado para fins ilícitos ou que instigue condutas que sejam inadequadas. Caso as regras sejam violadas, as contas podem ser até ser desativadas ou suspensas.

"Para cooperar com investigações criminais, o WhatsApp pode também fornecer dados disponíveis em resposta às solicitações de autoridades públicas e em conformidade com a legislação aplicável", afirmaram. O WhatsApp também recomendou o uso da confirmação em duas etapas para proteger a conta.

E, claro, você também pode recuperar a sua conta do Instagram, se o perfil foi hackeado. Também existe um procedimento para reaver o acesso à conta de um WhatsApp clonado.

Itaú

O Itaú reforçou as orientações da advogada ao afirmar que a vítima de golpe envolvendo Pix deve entrar em contato imediatamente com o banco. Esta ação dá início a um procedimento para tentar bloquear o valor na conta favorecida e reaver o dinheiro perdido na fraude. Mas o ressarcimento não é garantido.

"Vale destacar que a possibilidade de devolução dos recursos depende da avaliação individualizada de cada caso, da tempestividade na comunicação pelo cliente e da disponibilidade do saldo na conta favorecida", explicaram.

Foi o que aconteceu comigo. Menos de dez minutos após a transferência, entrei em contato com a central do Itaú e rapidamente abriram um processo para bloquear a conta utilizada pelos golpistas. O banco, no entanto, não conseguiu reaver os recursos na ocasião.

Em resposta à minha ocorrência, o banco informou que "os recursos transferidos já haviam sido retirados da conta de destino". Afinal, esta é uma prática corriqueira nesses tipos de fraudes: devido à velocidade das transações do Pix, os criminosos transferem o dinheiro roubado para outras contas logo em seguida. Assim, as autoridades têm dificuldade para rastrear os valores.

Cabe ressaltar que o Itaú não teve envolvimento com o golpe e não foi usado pelos criminosos . Apenas utilizei a conta corrente da instituição financeira para fazer as transferências para a conta do Dotz utilizada pelos estelionatários.

Vivo

A Vivo informou que "atendeu à solicitação da operadora receptora do pedido [de portabilidade], que é a responsável pela validação dos dados do cliente". A prestadora ainda ressaltou que, de sua parte, "não houve qualquer irregularidade ou descumprimento do que prevê a legislação vigente".

A operadora afirmou que segue a resolução de número 460/2007 da Anatel. Na determinação da agência, o artigo 46 indica que o processo de portabilidade inicia-se mediante à solicitação do usuário. Em seguida, o artigo 47 informa que o usuário deve informar à Prestadora Receptora os seus dados pessoais:

"Art. 46. O Processo de Portabilidade inicia-se mediante a solicitação do usuário junto à Prestadora Receptora [ou seja, para onde vai a linha].

Art. 47. Na solicitação de Portabilidade, o usuário deve informar à Prestadora Receptora os seguintes dados:

I - nome completo;

II - número do documento de identidade ou número do registro no cadastro do Ministério da Fazenda, no caso de pessoa natural;

III - número do registro no cadastro do Ministério da Fazenda, no caso de pessoa jurídica;

IV - endereço completo;

V - código de acesso;

VI - nome da Prestadora Doadora."

O papel da Vivo (identificada nos termos como Prestadora Doadora) se encaixa na fase de autenticação. Nesta etapa, a Prestadora Receptora informa os dados à Prestadora Doadora para fazer a verificação do cadastro. Se as informações oferecidas pela doadora à receptora estiverem corretas, o processo será aprovado:

Art. 50. Após a fase de autenticação, não havendo condições para recusa da Solicitação de Portabilidade, a Prestadora Receptora deve agendar a habilitação do usuário e o procedimento para ativação e desativação dentro do Período de Transição.

§ 1º A Prestadora Receptora é responsável pela atualização das etapas do Processo de Portabilidade junto ao usuário, tanto nas situações de efetivação da Portabilidade quanto nas condições de recusa.

§ 2º A ativação na Prestadora Receptora e a desativação na Prestadora Doadora devem ocorrer de forma a minimizar a interrupção da prestação do serviço de telecomunicação.

§ 3º A habilitação na Prestadora Receptora deve ser feita presencialmente, ou utilizando outros métodos seguros de identificação, mediante apresentação de documentos que comprovem os dados informados quando da Solicitação de Portabilidade.

§ 4º Nos prazos estabelecidos no regulamento de cada serviço, a Prestadora Receptora deve entregar ao Usuário Portado cópia do documento de adesão e do Plano de Serviço ao qual será vinculado.

Claro e Conexis

Procuradas pelo Tecnoblog , a Claro e o Conexis não responderam aos nossos questionamentos até o momento.

Todo cuidado é pouco: como caí em um golpe do Pix mesmo sendo cauteloso